SecureDrop - SecureDrop

| |

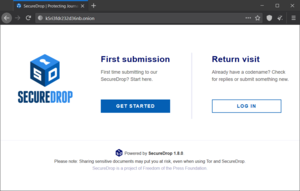

Screenshot dall'interfaccia SecureDrop Source.

| |

| Autori originali | |

|---|---|

| Sviluppatore/i | Fondazione Libertà di Stampa |

| Versione iniziale | 15 ottobre 2013 |

| Rilascio stabile | 2.0.2 / 12 agosto 2021

|

| Repository | |

| Scritto in | Pitone |

| Sistema operativo | Linux |

| Tipo | Comunicazione sicura |

| Licenza | GNU Affero General Public License , versione 3 |

| Sito web | securedrop |

SecureDrop è una piattaforma software gratuita per la comunicazione sicura tra giornalisti e fonti ( whistleblower ). È stato originariamente progettato e sviluppato da Aaron Swartz e Kevin Poulsen con il nome DeadDrop . James Dolan ha anche co-creato il software.

Storia

Dopo la morte di Aaron Swartz, la prima istanza della piattaforma è stata lanciata sotto il nome di Strongbox dallo staff del New Yorker il 15 maggio 2013. La Freedom of the Press Foundation ha rilevato lo sviluppo di DeadDrop con il nome di SecureDrop e da allora ha assistito con il suo installazione presso diverse testate giornalistiche, tra cui ProPublica , The Guardian , The Intercept e The Washington Post .

Sicurezza

SecureDrop utilizza la rete di anonimato Tor per facilitare la comunicazione tra informatori , giornalisti e testate giornalistiche. I siti SecureDrop sono quindi accessibili solo come servizi onion nella rete Tor. Dopo che un utente visita un sito Web SecureDrop, gli viene assegnato un nome in codice generato casualmente. Questo nome in codice viene utilizzato per inviare informazioni a un particolare autore o editor tramite il caricamento. I giornalisti investigativi possono contattare l'informatore tramite la messaggistica SecureDrop. Pertanto, l'informatore deve prendere nota del proprio nome in codice casuale.

Il sistema utilizza server privati e segregati in possesso della testata giornalistica. I giornalisti utilizzano due unità flash USB e due personal computer per accedere ai dati SecureDrop. Il primo personal computer accede a SecureDrop tramite la rete Tor e il giornalista utilizza la prima unità flash per scaricare i dati crittografati dal server drop sicuro. Il secondo personal computer non si connette a Internet e viene cancellato ad ogni riavvio. La seconda unità flash contiene un codice di decrittazione . La prima e la seconda chiavetta vengono inserite nel secondo personal computer e il materiale diventa disponibile per il giornalista. Il personal computer viene spento dopo ogni utilizzo.

Freedom of the Press Foundation ha dichiarato che il codice SecureDrop e l'ambiente di sicurezza verranno verificati da una terza parte indipendente prima di ogni versione principale e quindi pubblicheranno i risultati. Il primo audit è stato condotto dai ricercatori sulla sicurezza dell'Università di Washington e da Bruce Schneier . Il secondo audit è stato condotto da Cure53 , una società di sicurezza tedesca.

SecureDrop suggerisce fonti che disabilitano JavaScript per proteggere l'anonimato.

Organizzazioni importanti che utilizzano SecureDrop

La Freedom of the Press Foundation ora mantiene una directory ufficiale delle istanze di SecureDrop. Questo è un elenco parziale di casi presso importanti testate giornalistiche.

| Nome dell'organizzazione | Data di attuazione |

|---|---|

| Il newyorkese | 15 maggio 2013 |

| Forbes | 29 ott 2013 |

| Bivol | 30 ott 2013 |

| ProPublica | 27 gennaio 2014 |

| l'intercetta | 10 febbraio 2014 |

| Guardiano della Baia di San Francisco | 18 febbraio 2014 |

| Il Washington Post | 5 giugno 2014 |

| Il guardiano | 6 giugno 2014 |

| Il globo e la posta | 4 marzo 2015 |

| Radio-Canada | 20 gennaio 2016 |

| Canadian Broadcasting Corporation | 29 gennaio 2016 |

| Associated Press | 18 ottobre 2016 |

| Il New York Times | 15 dic 2016 |

| Notizie BuzzFeed | 21 dicembre 2016 |

| USA Today | 22 febbraio 2017 |

| Notizie Bloomberg | Sconosciuto |

| Il giornale di Wall Street | Sconosciuto |

| Afterposten | Sconosciuto |

| Divulgare | Sconosciuto |

| Australian Broadcasting Corporation | 28 novembre 2019 |

Premi

- 2016: Free Software Foundation , Premio per il software libero, Premio per progetti di utilità sociale